von Isolde Hilt

Im nachhinein ist man immer schlauer. Oder, hört man davon, dass jemand anderem so ein Daten-Hack passiert ist, mag man vielleicht im ersten Moment denken: „Ich wäre denen nicht auf den Leim gegangen …!“ Wirklich? Die Methoden sind äußerst raffiniert. Auch die Psychologie, wie der Mensch tickt, fließt mit ein. Sehr erfolgreich, wie folgendes Beispiel zeigt … Christine Deger, IT-Security-Expertin, erklärt, welche Arten von Betrug im Netz am häufigsten vorkommen und wie man sich am besten vor Daten-Hack schützen kann.

Andreas* legt das übliche Verhalten im World Wide Web an den Tag. Checkt pro Tag an die 50 E-Mails, verwendet Outlock und surft im Internet. Nutzt digitale Quellen für seine Recherchen, schätzt Kanäle wie YouTube, auf denen es immer wieder Neues zu entdecken gibt. Bestellt ab und an online.

„Sie haben doch ein Microsoft-Konto …“

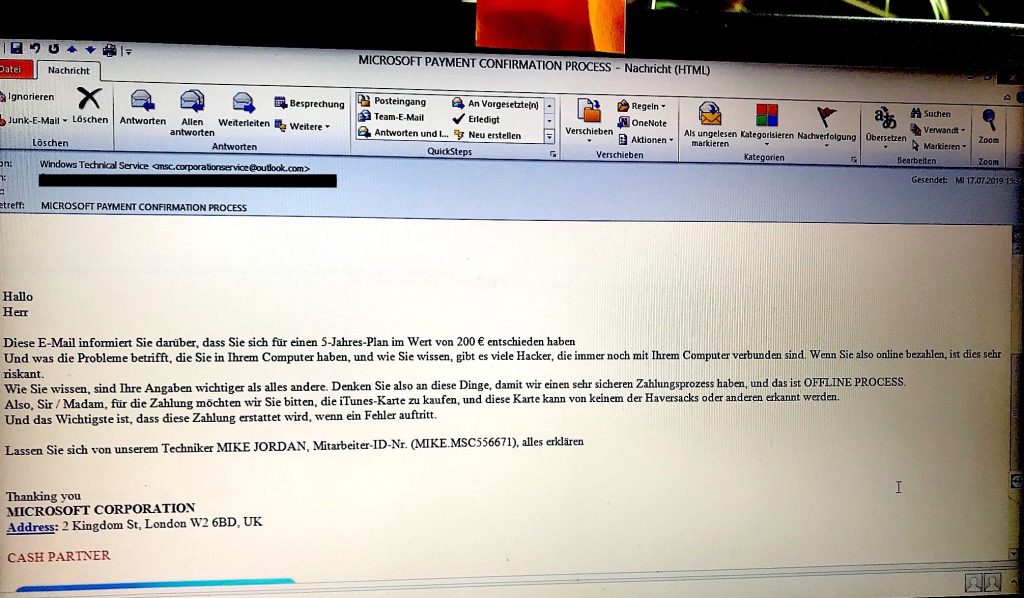

Vor wenigen Tagen erhielt Andreas einen Anruf. Microsoft-Support. Eine nette Frauenstimme namens Jane Murdoch meldet sich. „Sie haben doch ein Microsoft-Konto. Sind Sie der Inhaber dieses Accounts?“ Jane nennt den vollständigen Namen von Andreas und ein paar zusätzliche Infos zu seiner Person. Sie fährt fort: „Unsere Aufgabe ist es, Ihr Konto immer wieder auf Sicherheit zu überprüfen. Dabei sind uns Auffälligkeiten in größerem Ausmaß ins Auge gestochen. Ihr Account wurde geknackt. Mehrere Hacker machen sich Ihre Daten zunutze.“ Spätestens an dieser Stelle hat man die Aufmerksamkeit seines potenziellen Opfers. Die Fragen kommen nun schnell und lassen kaum Zeit zum Nachdenken. Die Fragen kommen immer als geschlossene Fragen, die man nur mit Ja beantworten kann – eine ausgezeichnete Manipulation, um sich jemanden gewogen zu machen.

„Ist Ihnen nicht aufgefallen, dass ihr Rechner langsamer geworden ist?“

„Ist Ihnen nicht aufgefallen, dass Ihr Rechner langsamer geworden ist?“ Eigentlich weiß man, dass das bei regelmäßiger Nutzung immer der Fall ist, weil das Datenvolumen steigt.

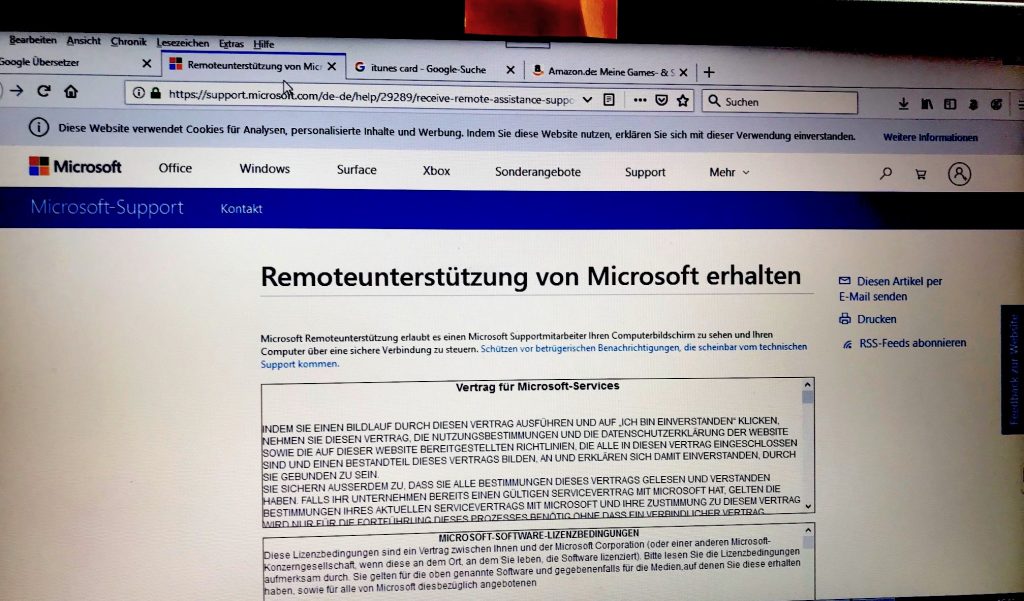

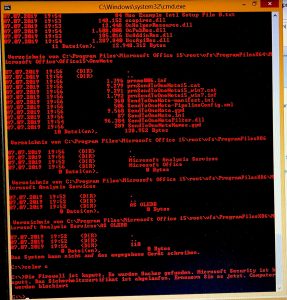

Andreas wird aufgefordert, mal hierhin, mal dorthin zu klicken. Zahlenkolonnen tun sich auf, der Name darüber. „Das sind doch Sie? …Und hier, sehen Sie? Ihre ID-Nummer …“ Irgendwelche Listen werden als Fehlerprotokolle ausgegeben, schnell wird weitergeklickt. Es seien doch etliche Hacks passiert. Wo er denn üblicherweise bestelle oder wie er bezahle? Das müsse alles neu geschützt werden. Auf diesem Weg erfährt die vermeintlich nette Dame, dass ihr Opfer gelegentlich bei Amazon bestellt oder auch ein PayPal-Konto hat. Irgendwann stöhnt Jane: „Bitte entschuldigen Sie, damit bin ich jetzt auch überfordert. Ich muss den Senior Consultant zu Hilfe bitten…“ Spätestens jetzt ist der Angerufene in höchste Alarmbereitschaft versetzt und bestens für den geplanten Datenhack weichgespült. Als Nutzer im deutschsprachigen Raum muss man sich zudem darauf konzentrieren, alles auf Englisch zu verstehen.

„Das sind doch Sie, oder?“

Mike Jordan stellt sich vor, Senior Consultant, mit Mitarbeiter-ID-Nummer. Er wiederholt den Namen seines Opfers, inklusive Familiennamen, sowie die ID-Nummer des Rechners. „Das sind doch Sie, oder?“ Mike erläutert, wie es zu diesem Hack kommen konnte. Das Sicherheitszertifikat sei abgelaufen und müsse erneuert werden. Spätestens jetzt registriert Andreas, dass er gerade Betrügern auf den Leim geht. Einfach abzubrechen geht nicht mehr. Durch das viele vorherige Herumgeklicke hat sich das angebliche Serviceteam von Microsoft über Team-Viewer bei ihm auf dem Rechner eingeloggt und Zugang zum gesandten Content.

Die Erpressung startet – nun mit Hilfe des Google-Übersetzungsprogramms. Um deutlich zu machen, wie ernst es ist, lassen die Betrüger die E-Mails visuell vom Bildschirm verschwinden, der kurz komplett weiß wird. Andreas wird aufgefordert, zwei iTunes-Karten im Wert von insgesamt 200 Euro zu kaufen. Wie sich später herausstellt, kann man die gut auf der Plattform gutschein.de einlösen.

Bei Daten-Hack unbedingt Anzeige erstatten!

Die Geschichte geht noch verhältnismäßig glimpflich aus. Bestellungen bei Amazon und Abbuchungen bei PayPal können rückgängig gemacht werden. Der Aufwand insgesamt ist nicht unerheblich. Andreas fährt den Rechner herunter, rührt ihn nicht mehr an und bringt ihn zu seinem EDV-Spezialisten. Außerdem erstattet er Anzeige bei der Polizei, um den entstandenen Schaden dokumentieren zu können.

Interessant ist, dass – erzählt man von diesem Vorfall in seinem Umfeld – man erstaunlich oft hört, dass das schon mehreren Leuten passiert ist. Entweder konnte man es rechtzeitig abwehren, weil einem das Ganze komisch vorkam oder aber man spricht nicht darüber, weil man sich schämt, vermeintlich so „dumm“ gewesen zu sein. Wir finden, darüber müssen wir sprechen, damit andere gewarnt sind und sich anders verhalten können.

_________________________

Nachgefragt zu Daten-Hack und wie man sich schützen kann: Im Gespräch mit Christine Deger, IT-Security-Expertin

Daten-Hack wie dieser ist vermutlich an der Tagesordnung. Hat das zugenommen?

Ja, insbesondere das Szenario, das du beschreibst, kommt seit Anfang 2018 erheblich öfter vor. Mit diesen sogenannten „Scamming“-Anrufen haben immer mehr Privatanwender, aber auch Firmen zu kämpfen. Seit 2016 stieg die Anzahl der Fälle rasant an. Wir gehen inzwischen davon aus, dass es ca. 90.000 Fälle von Kriminalität pro Jahr in Deutschland gibt. Ein Teil davon sind diese Betrugs Anrufe.

Was sind die häufigsten Arten von Betrug?

Diese Art von Betrug gehört zum sogenannten „Social Engineering“, das heißt, es sind Betrugsmaschen, die zunächst das menschliche Verhalten ausnutzen. Erst im zweiten Schritt kommt die Manipulation an der Technik oder das Einschleusen von Schadsoftware.

Erste Fälle wurden im Zusammenhang mit Online-Heiratschwindel in Dating-Portalen bekannt. Das nennt sich „Love-Scamming“. Dabei werden Menschen in Online-Portalen mit gefälschten Profilen in die Irre geführt und meist um Geld betrogen. Ähnliche Varianten gibt es bei der Wohnungs- oder Jobsuche online und mit Gewinnspiel-Versprechen. Das sind die gängigsten Methoden. Alle diese Betrugsversuche haben eines gemeinsam: Sie nutzen die Schwachstelle „Mensch“ aus.

Wie erkennt man, dass da jemand versucht, einen über den Tisch zu ziehen? Gibt es bestimmte Punkte, die einen unbedingt hellhörig machen sollten?

Ja, die gibt es. Immer wenn du aufgefordert wirst, zuerst etwas zu bezahlen, damit du zum Beispiel die Wohnung, den Job oder einen Gewinn erhältst – Vorsicht! Auf gar keinen Fall zahlen! Bei Onlineportalen ist es meist so, dass die verheißungsvolle Partnerin oder der Partner so ideal zu einem passt, dass es schon unglaubwürdig ist. Wenn also alles zu perfekt beschreiben ist, lieber die Finger davon lassen und die Informationen kritisch prüfen.

Für den geschilderten Fall gilt: Die Firma Mircosoft wird niemals nach deinen Zugangsdaten fragen oder per Online-Remote-Tool, in diesem Fall von TeamViewer, auf deinen Rechner zugreifen. Dafür haben die großen Hersteller Support-Partner; die solltest du persönlich kennen oder vor Ort haben.

Und wenn doch ein Daten-Hack passiert ist: Was muss man tun? An was alles denken?

Und wenn doch ein Daten-Hack passiert ist: Was muss man tun? An was alles denken?

Gut ist es auf jeden Fall, sogenannte Screenshots zu machen – Bilder vom Bildschirm, während die andere Seite remote aktiv ist. Anhand derer kann die Polizei nachforschen, woher die Anfrage kam und welche URLs (Adresszeilen für Seitenaufrufe) verwendet worden sind.

Wenn du bemerkst, dass du gerade betrogen wirst, sofort abbrechen, erst das LanKabel oder WLAN trennen, dann den Rechner herunterfahren und genau das tun, was dein Freund getan hat: zur Polizei gehen und Anzeige erstatten. Je nachdem, welcher Schaden entstanden ist, musst man seine Bank informieren, den Bezahldienstleister und diverse Online Shops, damit zum Beispiel Käufe rückgängig gemacht werden können. Weiter bietet es sich an, alle Passwörter von allen Accounts, die man hat zu ändern. Alle deswegen, weil die meisten Menschen ähnliche oder gleiche Passwörter in unterschiedlichen Systemen verwenden.

Empfiehlt sich eine Checkliste, die man sich bereits vorher für den Fall der Fälle erstellen sollte? Zum Beispiel alle Unternehmen, über die man bestellt, notieren, um sie informieren zu können?

Ganz genau, das ist eine gute Empfehlung. Zunächst alle Anlaufstellen herausfinden, wie die Polizei vor Ort und wo du solche Dinge melden kannst. Dasselbe gilt für deinen Computer-Support. Meist erhält man diese Daten beim Kauf eines neuen Gerätes. Wichtig ist, dass du weißt, wo du im Notfall die Informationen rasch findest. Eine Liste mit den gängigen Online- Shops und deren Support-Nummern ist ebenfalls sehr hilfreich.

Und – wie erwähnt – ALLE Passwörter ändern..!

Du kannst auch zum Beispiel eine extra Mailadresse anlegen, die du einzig und allein für Online-Einkäufe verwendest. Wenn diese gehackt wird, kannst du sie deaktivieren, löschen und eine neue Email-Adresse anlegen. Bei Online-Shops gibt es inzwischen die Möglichkeit, eine sogenannte „2-Faktor-Authentifizierung“ einzurichten. Dabei musst du jede Anmeldung noch einmal bestätigen, zum Beispiel durch eine E-Mail oder eine SMS-Nachricht.

Zusätzlich hilft es auch, sich mit Warnmeldungen zu beschäftigen. Das schärft die Aufmerksamkeit und wir werden sensibler. Wir bekommen zum Beispiel leichter mit, ob es gerade eine Welle von Phishing-Mails mit bestimmten Absendern gibt, die gefälscht sind.

Passwörter sind das A und O. Welche sind die sensibelsten?

Passwörter zu deinem Online-Banking, deinem privaten E-Mail-Postfach und zu Accounts, die Zugang zu vertraulichen, persönlichen Daten gewähren. Das können zum Beispiel Arztbriefe oder Informationen zu Krankenhausbehandlungen sein. Und natürlich Photos aus dem privaten Umfeld, die du nicht im Internet finden möchtest. Diese verschlüsselt oder auf einer separaten, mit Passwort geschützten externen Festplatte abgelegt, erhöht die Sicherheit deutlich. Und diese Passwörter sollten auch niemals herausgegeben werden.

Wie erstelle ich Passwörter? Für jeden Account ein anderes Passwort, richtig?

Ja, das ist eine Variante. Grundsätzlich gibt es mehrere Wege, wie du sichere Passwörter erstellst. Sie sollten auf jeden Fall mindestens 12 bis 20 Zeichen enthalten, davon Zahlen, große und kleine Buchstaben sowie Sonderzeichen. Je länger, desto besser. Es gibt Passwort-Tools, die dich dabei unterstützen, per-Zufall-Passwörter zu generieren. Diese werden dann kopiert und eingefügt. Das heißt, du musst dir diese kryptischen Worte nicht merken, sondern nur nachschauen bzw. bei Bedarf kopieren. Eine weitere Methode ist, dass du einen Satz bildest mit einer Bedutung nur für dich. Also beispielsweise so etwas wie „Heute ist ein guter Tag, um alle meine Passwörter zu ändern“. Dabei kannst du dann dieses Passwort generieren: =Hi1gTuamPwözÄ! Das ist schon wesentlich sicherer.

Wie sichere ich Passwörter? Die sicheren sind ja so kompliziert, dass ich sie mir nicht merken kann …

Am besten organisierst du die Benutzer-Accounts mit einem Passwort-Tool, das eine verschlüsselte Datenbank enthält. Es gibt einige gute Tools am Markt. Qualitativ unterscheiden sich hier Tools, die kostenfrei sind, von denen, die eine Gebühr kosten. Und wie so oft bezahlst du bei sogenannter „Freeware“ entweder mit deinen Daten, eingeschränkten Funktionen oder, indem du Werbung angezeigt bekommst. Meine Empfehlung ist daher ein Tool, für das du bezahlst und von dem du regelmäßige Updates erhältst.

Welchen Bezahlmethoden kann man deiner Meinung nach am ehesten vertrauen? Denn beim Daten-Hack geht es ja letztendlich immer ums Geld …

Grundsätzlich ist Online-Banking inzwischen sehr sicher. Die Banken haben mächtig dazu gelernt und ihre Sicherheitsmechanismen gravierend erhöht. Wichtig ist, dass du dich mit dem System deiner Bank vertraut machst und auch hier weißt, an wen du dich wenden kannst, wenn du verdächtige Aktivitäten entdeckst. Dasselbe gilt für Online-Bezahldienste. Alle diese Dienste bieten Informationen zu ihren Sicherheitsstandards an. Diese solltest du vor Abschluss eines Vertrages durchlesen und verstehen. Und am wichtigsten ist die mindestens monatliche, regelmäßige Kontrolle deiner Kontoauszüge. So fällt dir schnell auf, wenn Buchungen auftauchen, die du nicht veranlasst hast.

Mit der neuen DSGVO, aufgrund der man für so viele sensible Daten noch mehr verantwortlich ist, wird man sich noch schwerer tun, einen Schadensfall zu melden. Im Notfall haftet man ja dafür. Sollte man sich, wenn man sich nicht nur privat im Netz bewegt, über eine Versicherung absichern? Wenn ja, was empfiehlt sich da?

Die Haftungsfrage ist schwierig. Für Unternehmen gilt immer, dass die Unternehmungslenkung haftet. Sie hat je nach Sensibilität der Daten dafür Sorge zu tragen, dass die Verarbeitung reibungslos erfolgt und Daten nicht in falsche Hände geraten. Je nach Größe und Geschäftszweck des Unternehmens empfiehlt sich eine solche Versicherung. Wenn beispielsweise Daten von Kindern und Jugendlichen oder Gesundheits- und Krankendaten verarbeitet werden, ist das sicher kritischer, als wenn es sich um Produktdaten handelt. Das entscheidet sich nach dem Geschäftsfeld des Unternehmens. Eine Versicherung schützt dich zwar im Schadenfall, hilft aber nicht, wenn dadurch ein Imageschaden entsteht und Vertrauen in die Kompetenz des Unternehmens verloren geht. Da helfen nur Prävention und die richtigen Maßnahmen im Vorfeld.

Noch etwas, das dir wichtig erscheint …?

Im Zuge der zunehmenden Digitalisierung ist es wichtig, dass wir die Kehrseite der Medaille anschauen und uns mehr vor Daten-Hack schützen. Dazu braucht es Wissen und Informationen.

Gute Prävention hilft ebenfalls, ein Beispiel finden wir bei der Feuerwehr: Die Kolleg*innen der Feuerwehr machen regelmäßig Übungen und proben den Ernstfall. Daraus entsteht die Planung für bestimmte Einsätze. Im Fall eines Brandes erfolgt der schnelle, geordnete Einsatz. Jede*r weiß, wohin er fassen muss, was seine Aufgabe ist und wie die Dinge ineinander greifen. Alle haben ein gemeinsames Ziel: das Feuer so rasch wie möglich löschen. So wünsche ich mir das für Unternehmen und Privatpersonen ebenfalls: dass wir in solch einer Situation nicht in Panik ausbrechen, sondern wissen, was zu tun ist.

* Name von der Redaktion geändert

Zur Person

Arbeitet seit 18 Jahren in der IT-Branche und befasst sich seit 16 Jahren intensiv mit dem Thema IT-Sicherheit. Sie begann als Quereinsteigerin im Bereich Netzwerküberwachung und Identity Management. Dabei verantwortete sie erfolgreich die operativen und technischen Security Systeme für 30.000 Endanwender*innen von 33 Versicherungsunternehmen.

Weitere Infos unter: https://www.changeboxx.de/

Dieser Beitrag ist urheberrechtlich geschützt.

Passend zum Thema!

Deine Daten werden verschlüsselt übertragen. Deine IP-Adresse wird nicht erhoben.

Infos zum Datenschutz